KVKK 12. Maddesinin 1. fıkrasında bulunan;

a. Kişisel verilerin hukuka aykırı olarak işlenmesini önlemek,

b. Kişisel verilere hukuka aykırı olarak erişilmesini önlemek,

c. Kişisel verilerin muhafazasını sağlamak

amacıyla uygun güvenlik düzeyini temin etmeye yönelik her türlü teknik ve idari tedbirleri almak zorundadır.

6 Temmuz 2019 Cumhurbaşkanlığı Genelgesinde bulunan;

21 maddenin tamamını bilgi işlem birimi ile birlikte tüm personeller uygulamalıdır.

Genelgede özetle;

Kurumlarımız veri güvenliğine dikkat etsin.

Veriler yurtiçinde tutulsun.

Kurumlar verilerine sahip çıksın, verilerini ve erişimlerini kayıt altına alsın. (5651 Sayılı Kanun)

Yurtdışı kaynaklı sosyal medya araçları ve e-posta hizmetleri üzerinden resmi haberleşmeler yapılmasın ve dokümanlar bunlar üzerinden paylaşılmasın.

Kritik veriler şifrelensin.

“Bilgi değerlidir, güvenli ve güvenilir olduğu sürece.”

Veri Sızıntısı Nedir?

Veri sızıntısı, bir kuruluş içindeki verilerin harici bir hedefe veya alıcıya yetkisiz iletimidir.

Veri sızıntısı, bir kuruluşa ait gizli bilgiler (kuruluşun idari – mali bilgileri, ihale teklifleri, veri tabanları, iş yapış şekli ya da teknolojisi) ya da kişilerin gizli bilgilerinin çalınması şeklinde oluşur.

Veri Sızıntısı Nasıl Gerçekleşir?

Veri sızıntısı tehditleri genellikle web ve e-posta yoluyla gerçekleşir, ancak optik medya, USB anahtarlar ve dizüstü bilgisayarlar gibi mobil veri depolama aygıtlarından da oluşabilir.

“Yetkisiz” veri sızıntısı mutlaka amaçlanan veya kötü niyetli anlamına gelmez. Bazen de kazara veri sızıntısı meydana gelebiliyor. Örneğin, bir çalışan gizli verileri içeren bir e-posta gönderirken istemeden yanlış alıcıyı seçebilir. Ama sonucu değiştirmez. Bu kurum açısından cezai sorumluluğa neden olabilir.

Veri Sızıntısını Kim Yapar ?

1.Hedefli (Kötü Niyetli) Elektronik İletişim

a. Kötü amaçlı yazılım

b. Kimlik avı saldırıları

2. Hoşnutsuz ya da Kötü Niyetli Çalışanlar

3. Kaza ile Veri Sızıntısı Oluşturmak

Kötü amaçlı yazılımlar genellikle internete açık ortamları hedef alır. Örneğin, bir siber suçlu normal gözüken bir e-posta ile çalışanın hesabı üzerinden şirketin networküne sızabilir ve hassas bilgileri alabilir.

Kırık (Crack) uygulamaların neredeyse tamamı mutlaka uygulamayı sunan kişiye hizmet etmeye ayarlanmıştır. Bu uygulamalar en büyük veri sızıntısı kaynaklarından biridir.

Kimlik avı saldırıları, yüksek başarı oranına sahip bir siber saldırı yöntemidir. Sadece bir bağlantıya tıklayıp kötü amaçlı kod içeren bir web sayfasını ziyaret etmek, saldırganın ihtiyaç duyduğu bilgileri çalması için bir bilgisayara veya ağa erişmesine izin verebilir.

Belirtileri Nelerdir?

Bilgisayarın yavaşlaması

Sistem belleğinin normalden fazla kullanılıyor olması

Dosya boyutlarının uzaması

Garip isimlerde kendi kendine oluşmuş programlar

Harddiskin gereğinden fazla işlem yapması

Bilgisayarın kendiliğinden kapanması

Kendiliğinden çıkan reklamlar

Web tarayıcısının açılış sayfasının değişmesi

Web tarayıcısına farklı araç çubuklarının eklenmesi

Sistem kilitlenmelerinin artması

Hoşnutsuz ya da Kötü Niyetli Çalışanlar

Veri sızıntılarını genellikle dışarıdan birilerinin kuruluşun networküne, sunucularına ya da tek bir bilgisayar sızarak, çalındığı düşünülür. Ama ortaya çıkan sonuçlara bakıldığında, veri kaybının büyük çoğunluğunun şirket veya kurum içinden yapıldığı ortaya çıkıyor.

Bir çalışan, işveren ile çalışan arasında güveni etkin bir şekilde belirten bir iş sözleşmesi imzalamış olsa da, kuruluşta çalışırken bu tür bilgileri dışarıya çıkarmaları ve hatta ayrıldıktan sonra şifreleri kullanarak dışarıdan sistemlere sızıp bilgi çalmaları bilinen örneklerdir. Bu tür veri sızıntılarına “dışarıya sızıntı (exfiltration) adı verilir.

Kaza ile Veri Sızıntısı Oluşturmak

“Yetkisiz” veri sızıntısı mutlaka amaçlanan veya kötü niyetli anlamına gelmez. İyi haber şu ki, veri kaçağı olaylarının çoğunun tesadüfi olması. Örneğin, bir çalışan gizli verileri içeren bir e-posta gönderirken istemeden yanlış alıcıyı seçebilir. Ne yazık ki kasıtsız veri kaçağı, yasal sorumlulukları azaltmadıkları için aynı cezalara ve itibar hasarına neden olabilir.

Kurumlarda İç Tehdit Oluşturan Nedenler Nelerdir ?

1. Düzenlemeleri ve Kuralları Yanlış Anlamak

Eğer çalışanlarınız özellikle kendi işleriyle ilgili olan kuralları tamamen doğru anlamazlarsa kurumu riske atan hatalar yapabilirler. Bu nedenle, çalışanların özellikle yasalara ve yönetmeliklere uygun olarak işlerini yapmalıdır.

Kurum içinde alınan teknik tedbirlere uymaları çok önemlidir.

2. Baştan Savma Kişisel Güvenlik

Kimse bilgisayarına dokunmaz kilitlemeye gerek yok, şifre çok uzun olduğu için unutuyorum 4 hane yeterli gibi yaklaşımlar en büyük yapılan hatalardır.

Parolalar en az 3 ayda bir değiştirilmeli. Kullanıcı adı ve parola bilgisi kimse ile paylaşılmalı.

Parolam Ne kadar Sürede Kırılır ?

K*ay!Seri – 4 Ay K*ay!Se.ri – 4 Yıl K*ay!Se.ri38 – 4 Yüzyıl

Şifreleri güvenli şekilde saklamalıyız.

Ajanda’ ya not etme!

Cep telefonuna kaydetme!

Fotoğrafını çekme, bulut’ a kaydetme

Birisi ile paylaşma!

3. Onaylanmamış Servisleri Kullanmak

Onaylanmamış bulut sistemleri ve mail hesapları, kesinlikle kullanılmamalı. Kurum yazışmaları ve veri transferi gerçekleştirilmemelidir.

Dosya paylaşım ve transferinde kesinlikle yurtdışı bulut sistemleri kullanılmamalıdır.

(6 Temmuz 2019 tarihli Bilgi ve İletişim Güvenliği Tedbirleri konulu Cumhurbaşkanlığı Genelgesi) (Wetransfer, Onedrive, Gdrive gibi)

4. Kurum Kurallarını Çiğnemek

Bir çalışan bir kurum kuralını unutabilir, anlamayabilir veya bilerek çiğneyebilir.

Belirli zamanlarda personellerimize teknik anlamda yapılan tedbirleri hatırlatılacak eğitimler verilmeli ve nedeni anlatılmalıdır.

5. Güncelleme Yapmamak

Çalıştığınız bilgisayarların düzenli olarak güncelleme yaptığından emin olmalısınız.

Kritik sistem güvenlik açıkları yalnızca sistem güncellemeleri ile kapatılır.

Dış Tehditler Nelerdir ?

Fidye Zararlıları; Fidye virüsü veya fidye zararlıları olarak adlandırılan bu saldırı türü genel olarak kurumlara, KOBİ’lere veya şirketlere karşı yapılmaktadır. Buradaki amaç hedef sistemin zafiyetlerinden yararlanarak içerideki datayı ele geçirmek ve kriptolayarak okunamaz hale getirmektedir. Amaçlarına ulaşan siber saldırganlar saldırı yaptıkları kurum ile iletişime geçerek okunamaz hale getirdikleri verilerin açılabilmesi için fidye talep etmektedirler. Cryptolocker zararlısı Türkiye’de en çok görülen fidye yazılımı çeşitlerinden birisi olarak karşımıza çıkıyor.

Oltalama Saldırıları; Phishing adı verilen yani oltalama saldırıları tamamen karşıdaki kişiyi aldatma esasına dayanan bir yöntem olarak karşımıza geliyor. Bu saldırının amacı hedefteki kişinin şifrelerini ve kullanıcı hesaplarını ele geçirmektir. Siber saldırı başarılı olduğu zaman karşı tarafın parolaları ele geçirilebileceği gibi, banka hesapları boşaltılabilir, kurum ağına sızılabilmek için gerekli olan erişimler elde edilebilir. Siber saldırganlar genel olarak bankadan veya bir kurumdan yollanmış gibi hazırladıkları sahte e-postalarla, kullanıcıları bu kurumların adını kullanarak hazırladıkları sahte sitelere yönlendiriyorlar. Bu saldırı türünde genel olarak hediye kazanıldığı belirtilen tuzaklar ile kullanıcıların ilgisi çekilmekte ve tuzağa yönlendirilmektedir.

Kredi Kartı Dolandırıcılıkları; Siber suçlular kurbanlara çeşitli kampanya, fırsat ve indirimler içeren sahte sipariş sayfaları ile saldırı yapabiliyorlar. Genel olarak da e-postalar üzerinden bu saldırılar yapılmaktadır. Sevgililer Günü, Anneler Günü, Babalar Günü ve Yıl Başı gibi birçok kişinin birbirine özellikle online alışveriş yaparak hediye aldığı dönemlerde oldukça yoğunlaştığı görülmektedir. Sahte e-postalardaki bağlantılara tıklayıp sahte sipariş sayfalarından alışverişini yapan kişilerin kredi kartı bilgileri bilgisayar korsanları tarafından çalınabiliyor.

Özet Olarak;

Aşağıda belirtilen başlıklar kurum içerisinde gereğiyle yapıldığında verilerin ihlali azaltılmış olur.

- Yetkilendirme matrisi oluşturulmalıdır.

- Yetki kontrolü yapılmalıdır.

- Erişim loğları tutulmalıdır.

- Kullanıcı hesapları yönetilmelidir.

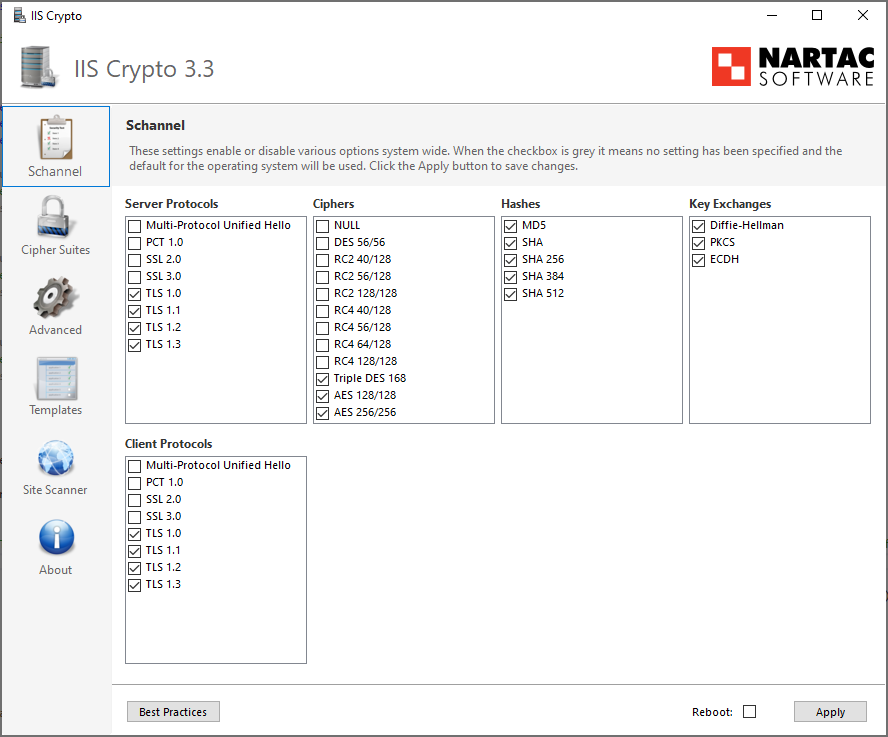

- Ağ ortamının güvenliği sağlanmalıdır.

- Uygulamaların güvenliği sağlanmalıdır.

- Veriler şifreleme yöntemleri ile şifrelenmelidir.

- Sızma testleri yapılarak kurum güvenliği test edilmelidir.

- Saldırı tespit ve önleme sistemleri oluşturulmalıdır.

- Log kayıtları incelenmeli ve yedeklenmelidir.

- Veri maskelemeleri yapılmalıdır.

- Veri kaybı önleme yazılımları kullanılmalıdır.

- Yedekleme sistemleri kullanılmalıdır.

- Güncel anti-virüs sistemleri kullanılmalıdır.

- Verileri durumlarına göre silme, yok etme veya anonim hale getirme işlemleri yapılmalıdır.

Daha detaylı bilgi ve eğitim için Udemy üzerinden erişebilirsiniz.